MFA konfigurieren

MFA-Einstellungen in Logto konfigurieren

Logto bietet flexible Konfigurationsmöglichkeiten für Multi-Faktor-Authentifizierung (MFA), um unterschiedlichen Sicherheitsanforderungen gerecht zu werden. Du kannst MFA global für alle Benutzer konfigurieren oder sie für Multi-Tenant-Anwendungen organisationsbasiert aktivieren.

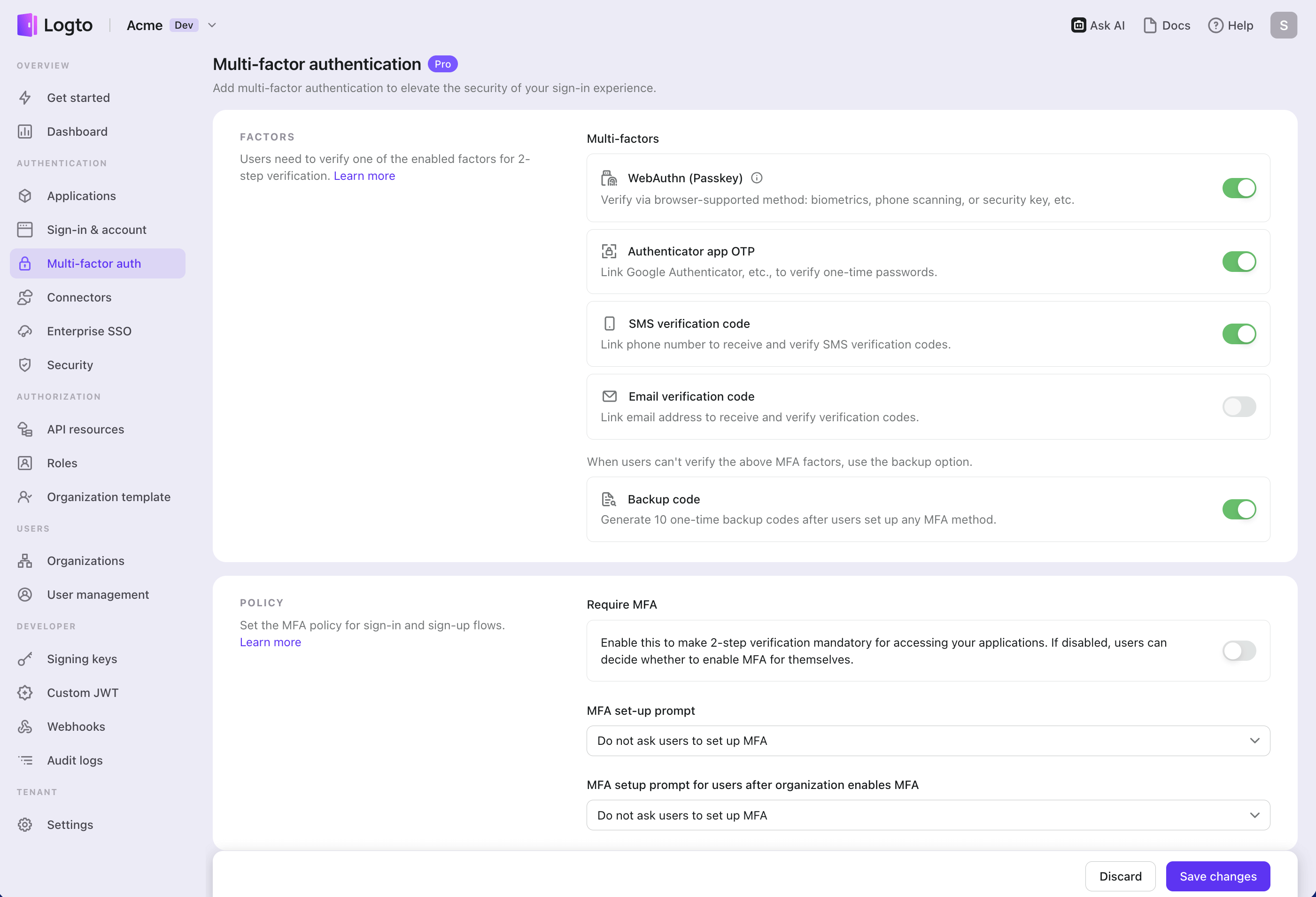

Globale MFA-Konfiguration

Folge diesen Schritten, um MFA im Logto-Anmeldeprozess für Benutzer zu aktivieren:

- Navigiere zu: Konsole > Multi-Faktor-Authentifizierung.

- Aktiviere die unterstützten Verifizierungsfaktoren für deine Benutzer.

- Primäre Faktoren:

- Passkeys (WebAuthn): Eine hochsichere Option, geeignet für Webprodukte mit Unterstützung für Gerätebiometrie oder Sicherheitsschlüssel usw., die einen robusten Schutz gewährleistet.

- Authenticator App OTP: Die gängigste und am weitesten akzeptierte Methode. Verwende ein zeitbasiertes Einmalpasswort (TOTP), das von einer Authenticator-App wie Google Authenticator oder Authy generiert wird.

- SMS-Verifizierung: Eine bequeme Methode, bei der Einmalcodes per SMS an die registrierte Telefonnummer des Benutzers gesendet werden – ideal für Benutzer, die eine mobile Authentifizierung ohne zusätzliche Apps bevorzugen.

- E-Mail-Verifizierung: Eine weit verbreitete Methode, bei der Einmalcodes an die registrierte E-Mail-Adresse des Benutzers gesendet werden – geeignet für Benutzer auf allen Plattformen und Geräten.

- Backup-Faktoren:

- Backup-Codes: Dient als Backup-Option, wenn Benutzer keinen der oben genannten primären Faktoren verifizieren können. Das Aktivieren dieser Option verringert die Hürden für einen erfolgreichen Zugriff der Benutzer.

- Primäre Faktoren:

- Wähle, ob du MFA erforderlich aktivieren möchtest:

- Aktivieren: Benutzer werden während des Anmeldeprozesses aufgefordert, MFA einzurichten, was nicht übersprungen werden kann. Wenn der Benutzer MFA nicht einrichtet oder seine MFA-Einstellungen löscht, wird sein Konto gesperrt, bis MFA erneut eingerichtet wird.

- Deaktivieren: Benutzer können den MFA-Einrichtungsprozess während der Registrierung überspringen. Sie können MFA später über deine Self-Service-Kontoeinstellungsseite einrichten. Mehr erfahren über die Implementierung einer Benutzerkontoeinstellungsseite. Wähle anschließend die Richtlinie für die MFA-Einrichtungsaufforderung:

- Benutzer nicht zur MFA-Einrichtung auffordern: Benutzer werden während der Anmeldung nicht zur MFA-Einrichtung aufgefordert.

- Benutzer während der Registrierung zur MFA-Einrichtung auffordern: Neue Benutzer werden während der Registrierung zur MFA-Einrichtung aufgefordert, bestehende Benutzer sehen die Aufforderung bei ihrer nächsten Anmeldung. Benutzer können diesen Schritt überspringen, und er erscheint nicht erneut.

- Benutzer nach der Registrierung bei der nächsten Anmeldung zur MFA-Einrichtung auffordern: Neue Benutzer werden bei ihrer zweiten Anmeldung nach der Registrierung zur MFA-Einrichtung aufgefordert, bestehende Benutzer sehen die Aufforderung bei ihrer nächsten Anmeldung. Benutzer können diesen Schritt überspringen, und er erscheint nicht erneut.

Wenn du einen Benutzer nach dem Überspringen der MFA-Einrichtung erneut auffordern möchtest, setze seinen Überspringen-Status zurück, damit der Einrichtungsbildschirm beim nächsten Anmelden erscheint. Admins können die Management API (PATCH /api/users/{userId}/logto-configs) verwenden, und Entwickler, die Self-Service-Flows bauen, können die Account API (PATCH /api/my-account/logto-configs) aufrufen. Management API Referenz · Account API Referenz

MFA-Konfiguration auf Organisationsebene

Für Produkte mit Multi-Tenant-Architektur, die Organisationen unterstützen, musst du in den meisten Fällen nicht für alle Benutzer MFA verlangen. Stattdessen kann MFA organisationsbasiert aktiviert werden, sodass du die Anforderungen je nach Bedarf des jeweiligen Kunden anpassen kannst. Weitere Informationen findest du unter MFA für Organisationsmitglieder erforderlich machen.

Im Abschnitt Multi-Faktor-Authentifizierung stelle MFA-Einrichtungsaufforderung für Benutzer nach Aktivierung von MFA durch die Organisation auf Benutzer bei der nächsten Anmeldung zur MFA-Einrichtung auffordern (kein Überspringen möglich). Mitglieder jeder Organisation, für die MFA erforderlich ist, werden dann bei ihrer nächsten Anmeldung zur MFA-Einrichtung aufgefordert, und die Aufforderung kann nicht übersprungen werden.

MFA-Benutzerfluss

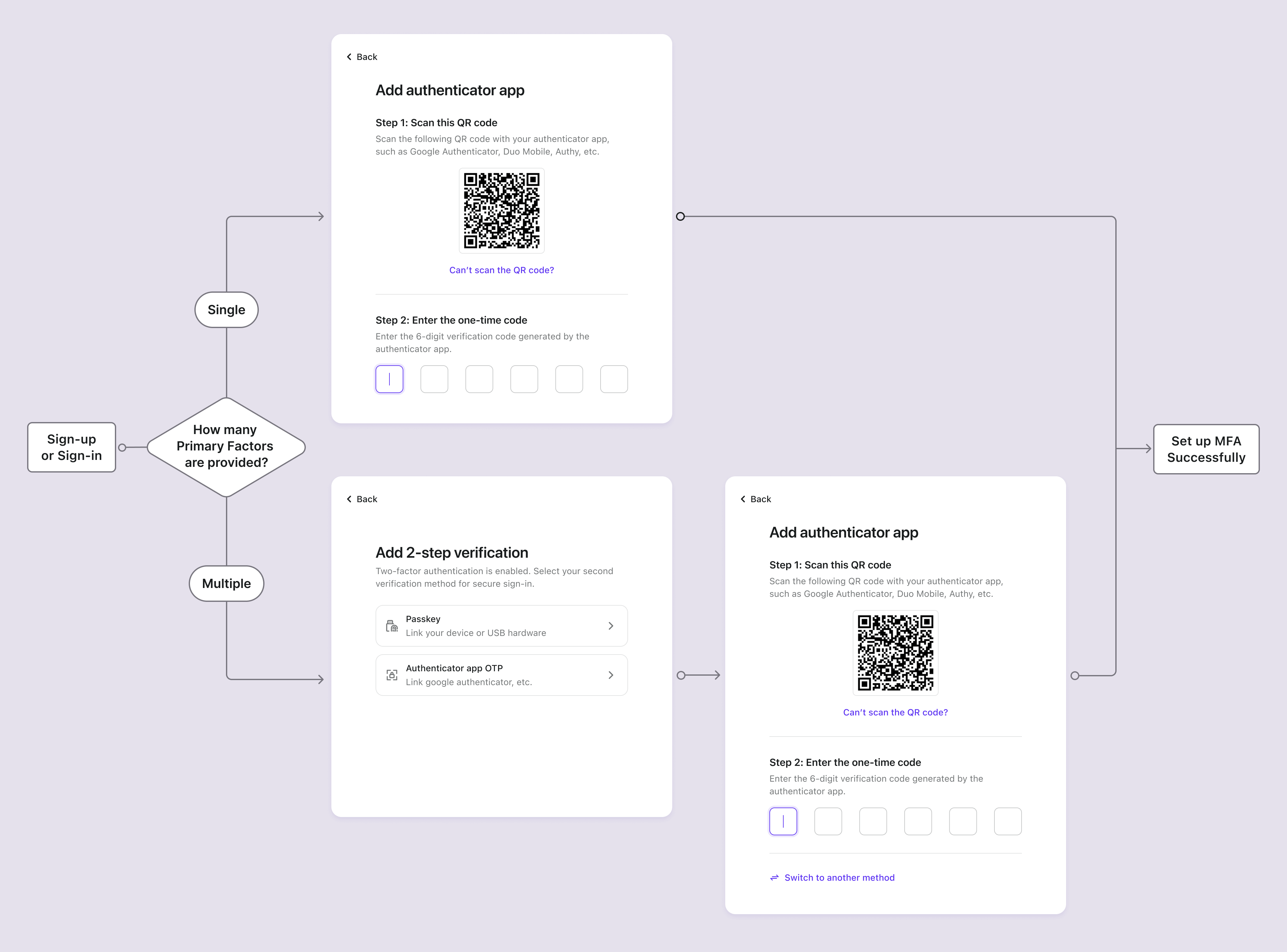

MFA-Einrichtungsprozess

Sobald MFA aktiviert ist, werden Benutzer während des Anmelde- und Registrierungsprozesses zur MFA-Einrichtung aufgefordert. Benutzer können diesen Einrichtungsprozess nur dann überspringen, wenn die „MFA erforderlich“-Richtlinie deaktiviert ist.

- Anmelde- oder Registrierungsseite aufrufen: Der Benutzer navigiert zur Anmelde- oder Registrierungsseite.

- Anmeldung oder Registrierung abschließen: Der Benutzer durchläuft den Identitätsprüfungsprozess im Anmelde- oder Registrierungsablauf.

- Primären MFA-Faktor einrichten: Der Benutzer wird aufgefordert, seinen primären MFA-Faktor einzurichten (entweder Passkey, Authenticator-App-OTP, SMS-Code oder E-Mail-Code).

- Wenn mehrere primäre Faktoren aktiviert sind, kann der Benutzer seine bevorzugte Option wählen.

- Wenn der primäre Faktor mit dem Registrierungskennzeichen übereinstimmt (z. B. SMS oder E-Mail), wird dieser vorverifiziert, sodass Benutzer den Verifizierungsschritt überspringen und direkt zum nächsten Schritt übergehen können (z. B. „Füge eine weitere 2-Schritt-Verifizierung hinzu“ oder „Speichere deine Backup-Faktoren“).

- Ist die „MFA erforderlich“-Richtlinie deaktiviert, kann dieser Schritt durch Auswahl der Schaltfläche „Überspringen“ ebenfalls übersprungen werden.

- Backup-MFA-Faktor einrichten: Wenn Backup-Codes aktiviert sind, wird der Benutzer nach erfolgreicher Konfiguration seines primären Authentifizierungsfaktors aufgefordert, Backup-Codes zu speichern. Automatisch generierte Backup-Codes werden dem Benutzer angezeigt, die er herunterladen und sicher aufbewahren kann. Der Benutzer muss die Backup-Codes manuell bestätigen, um den MFA-Einrichtungsprozess abzuschließen.

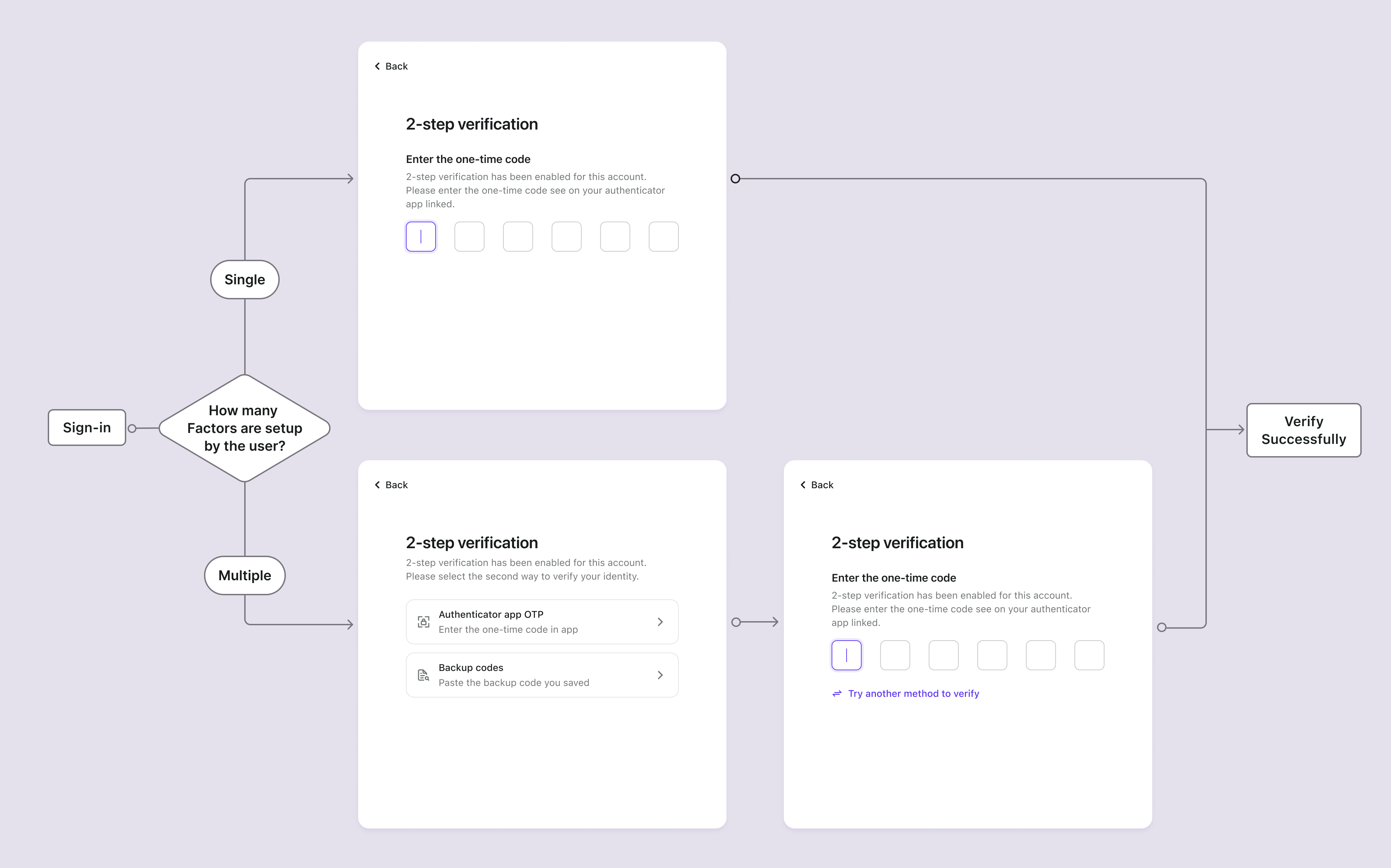

MFA-Verifizierungsprozess

Benutzer, die MFA eingerichtet haben, werden während der Anmeldung aufgefordert, ihre Identität mit den konfigurierten MFA-Faktoren zu verifizieren. Der Verifizierungsfaktor hängt von der MFA-Konfiguration in Logto und den Benutzereinstellungen ab.

- Wenn ein Benutzer nur einen Faktor eingerichtet hat, wird dieser direkt verifiziert.

- Wenn ein Benutzer mehrere Faktoren für 2FA eingerichtet hat, präsentiert das System Verifizierungsoptionen nach folgenden Prioritätsregeln:

- Passkey-Priorität: Wenn der Benutzer einen Passkey konfiguriert hat, wird dieser als Standard-Verifizierungsmethode angezeigt.

- Zuletzt verwendete Präferenz: Wenn kein Passkey verfügbar ist, priorisiert das System die zuletzt erfolgreich verwendete Verifizierungsmethode des Benutzers.

- Auswahlliste: Wenn keine der obigen Prioritäten zutrifft, zeigt die 2-Schritt-Verifizierungsseite alle verfügbaren gebundenen Verifizierungsmethoden zur Auswahl an.

- Benutzer können jederzeit auf „Andere Methode ausprobieren“ klicken, um zwischen verschiedenen Verifizierungsoptionen zu wechseln.

- Wenn keine der aktivierten primären Faktoren für den Benutzer verfügbar ist und Backup-Codes aktiviert sind, kann er den einmaligen Backup-Code zur Verifizierung seiner Identität verwenden.

MFA-Verwaltung

Über die erstmalige Einrichtung bei Anmeldung/Registrierung hinaus können Benutzer ihre MFA-Einstellungen über ein Self-Service-Kontozentrum verwalten. Dies bietet Flexibilität, um MFA-Faktoren je nach Bedarf zu binden oder zu entfernen.

Ein Kontozentrum aufbauen

Du kannst ein umfassendes Kontozentrum mit der Account API von Logto aufbauen, das es Benutzern ermöglicht:

- Neue MFA-Faktoren binden: Zusätzliche Authenticator-Apps, Passkeys hinzufügen oder Backup-Codes neu generieren

- Bestehende MFA-Faktoren entfernen: MFA-Methoden entfernen, die sie nicht mehr verwenden möchten

- Aktuellen MFA-Status anzeigen: Sehen, welche MFA-Faktoren aktuell konfiguriert sind

MFA-Einrichtungsaufforderungen nach Anmeldung

Für Anwendungen, die MFA nicht während der Erstregistrierung verlangen, kannst du intelligente Aufforderungen implementieren, um die MFA-Einrichtung zu fördern:

- Bedingte Aufforderungen: Zeige Empfehlungen zur MFA-Einrichtung basierend auf Benutzerverhalten oder Kontowert an

- Sicherheits-Dashboards: Zeige Sicherheitsbewertungen, die sich verbessern, wenn MFA aktiviert ist

- Schrittweises Onboarding: Präsentiere die MFA-Einrichtung als Teil eines fortschreitenden Sicherheitsverbesserungsprozesses

Mehr zur Implementierung dieser Muster mit der Account API.

MFA eines Benutzers in der Konsole verwalten

In der Konsole > Benutzerverwaltung können Administratoren die MFA-Einstellungen von Benutzern effektiv verwalten:

- MFA-Status des Benutzers anzeigen: Prüfen, welche MFA-Faktoren für jeden Benutzer aktiviert sind.

- MFA des Benutzers entfernen: Alle MFA-Faktoren eines Benutzers löschen, sodass dieser MFA erneut einrichten muss.

FAQs

Was passiert, wenn Administratoren die bestehenden MFA-Faktoren eines Benutzers entfernen?

Wenn Administratoren alle primären MFA-Faktoren eines Benutzers (Passkey, Authenticator-App-OTP, SMS oder E-Mail) entfernen, treten beim nächsten Anmeldeversuch des Benutzers folgende Szenarien auf:

Szenario 1: Keine MFA-Faktoren mehr vorhanden

- Wenn keine MFA-Faktoren existieren (einschließlich keine Backup-Codes) und die MFA-Richtlinie MFA verlangt, darf sich der Benutzer ohne MFA-Verifizierung anmelden und wird sofort erneut zur MFA-Einrichtung aufgefordert.

Szenario 2: Backup-Codes sind noch vorhanden

- Wenn noch Backup-Codes verfügbar sind, muss sich der Benutzer bei der Anmeldung zunächst mit einem Backup-Code verifizieren.

- Nach erfolgreicher Backup-Code-Verifizierung wird der Benutzer aufgefordert, einen neuen primären MFA-Faktor einzurichten.

- Ob der Benutzer diesen Schritt überspringen kann, hängt von deiner konfigurierten MFA-Richtlinie ab.

- Dieser Ansatz verhindert, dass Benutzer ausgesperrt werden, wenn keine primären Faktoren mehr verfügbar sind.